Trustworthy Computing – Vernetzte Daten-Souveränität

Daten gemeinsam nutzen, ohne sie zu teilen – diese Vision, die Andrew C. Yao in den frühen 1980ern in seiner bahnbrechenden Arbeit über Protokolle für sichere Computer-Berechnungen erstmals entwickelte, ist dank bedeutender Fortschritte auf dem Gebiet der Kryptographie auf dem besten Wege Realität zu werden. Mit unserer Forschung im Bereich Trustworthy Computing wollen wir die Technologie in die Cloud bringen und sie damit für eine Vielzahl von Anwendungen innerhalb der Bosch-Gruppe zugänglich machen.

Das Laden des Videos setzt Ihre Zustimmung voraus. Wenn Sie durch Klick auf das Play-Symbol zustimmen, lädt das Video und es werden Daten an Google übertragen sowie Informationen durch Google auf Ihrem Gerät abgerufen und gespeichert. Google kann diese Daten bzw. Informationen gegebenenfalls mit bereits vorhandenen Daten verknüpfen.

Mehr als 50% der Nutzer

haben Bedenken bei Sicherheit und Datenschutz bezüglich des Internets der Dinge

Datensouveränität in einer vernetzten Welt

Für den Umgang mit den sensiblen Daten seiner Kunden hat sich Bosch hohe ethische Standards auferlegt. Mit unserer Forschung zum Thema Trustworthy Computing wollen wir diese Leitlinien, die sogenannten Bosch-IoT-Grundsätze, durch Technologien unterfüttern, die helfen, diesen hohen Ansprüchen zu genügen. Im Zentrum dieses Unterfangens steht dabei die Überzeugung, dass die Menschen selbst die Kontrolle über ihre Daten haben sollten. Bosch Research arbeitet im Bereich Security and Privacy Enhanced Computing Services (SPECS) daran, diese Datensouveränität zu ermöglichen.

„Unsere Lösung ermöglicht es, Daten durchgängig verschlüsselt zu halten, während man sie überträgt, speichert – und sogar während man mit ihnen arbeitet. Wir zerlegen die Informationen dazu in einzelne Teile und verteilen sie auf verschiedene Clouds. Kryptografische Protokolle erlauben es auf diesen verteilten Daten zu rechnen. Erst durch das Zusammenfügen der Teile des Ergebnisses der Berechnung ergibt das Gesamtbild wieder Sinn.“

Sven Trieflinger, Leitung SPECS bei Bosch Research

Sichere Daten – nicht nur im Smart Home

Smart Home ist eines der möglichen zukünftigen Anwendungsfelder, in denen Trustworthy Computing zum Einsatz kommen kann. Mit der SPECS-Plattformlösung der Bosch Forschung können die Daten, die das Smart Home über den Nutzer sammelt, in Zukunft verschlüsselt verarbeitet werden. So kann die Privatsphäre der Bewohner geschützt werden, ohne dass diese auf die Vorzüge digitaler Smart Home Anwendungen verzichten müssen. Hand in Hand mit Experten aus verschiedenen Bosch-Geschäftseinheiten entwickeln die Forscher weitere Use Cases:

Landwirtschaft

Landwirte können mit SPECS Ertragsprognosen erhalten, ohne dem Dienstanbieter Betriebsgeheimnisse offenlegen zu müssen.

Automatisiertes Fahren

Zur Verwirklichung hoch automatisierter Fahranwendungen ist es unerlässlich eine fundierte und möglichst aktuelle Datengrundlage zu besitzen. Hierzu sind Testfahrten im Rahmen der Fahrzeugentwicklung notwendig. Mit SPECS können insbesondere die dabei anfallenden personenbezogenen Daten wirksam über die gesamte Verarbeitungskette hinweg geschützt werden.

Autowerkstätten

Betreiber von Service-Werkstätten können mit SPECS ohne Bedenken den Betrieb mithilfe einer in der Cloud gehosteten Software abwickeln. Sensible Daten, die z. B. Aufschlüsse über Umsätze geben, werden nicht mehr für Software- und Infrastrukturanbieter sichtbar.

Economy of Things

Distributed Ledger Technologien (DLT) können das Vertrauen in digitale Angebote verbessern, indem der Werteaustausch zwischen ökonomischen Einheiten nicht mehr über zentralistische Plattformen, sondern über dezentrale und verteilte Protokolle stattfindet. SPECS verstärkt die Vertraulichkeit dabei noch, da schon der Austausch von Informationen und die Anbahnung eines Werteaustauschs sicher und ohne zentralistische Plattformspieler umgesetzt werden kann.

Software-in-the-Loop-Systeme und simulationsbasierte System- und Softwareentwicklung

Die Entwicklung komplexer Systeme, wie zum Beispiel im Bereich des automatisierten Fahrens, erfordert eine Zusammenarbeit zwischen Unternehmen und den Einsatz von Simulationstechniken zur frühen und wirtschaftlichen Validierung der Systeme auf Basis von gemeinsamen cloud-basierten Integrationsplattformen. Dabei kann SPECS das geistige Eigentum der Parteien schützen, die Modelle in eine gemeinsame Co-Simulation solcher Systeme einbringen.

Kryptographie im industriellen Kontext

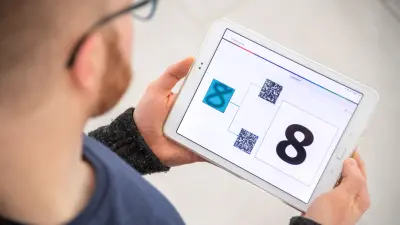

Realisieren lassen sich diese und andere zukunftsweisende Anwendungen durch einen umfassenden Schutz der Daten, der sicherstellt, dass die Daten während ihres gesamten Lebenszyklus ausschließlich für den Dateneigentümer zugänglich sind – unabhängig davon, ob sie übertragen, vor Ort gespeichert oder genutzt werden. Die zugrundeliegenden kryptographischen Verfahren sind die sichere Mehrparteienberechnung (engl. secure multiparty computation, MPC) und die homomorphe Verschlüsselung. Obwohl beide Verfahren in der Wissenschaft schon seit längerem bekannt sind, wurden sie aufgrund ihrer mangelnden Performance bis dato nicht in größerem Umfang industriell genutzt.

Dieses Hindernis für den Praxiseinsatz ist nun aus dem Weg geräumt. Unsere Forschung an der Schnittstelle von Kryptographie und verteilten Systemen konzentriert sich daher nun darauf, auch andere Barrieren für die Industrialisierung beiseite zu schaffen. So wollen wir rundum praktikable, skalierbare und verlässliche Lösungen schaffen, die auch in extrem anspruchsvollen Anwendungsbereichen wie der Automobilindustrie ihr ganzes Potenzial entfalten können.

Bosch Research kann bei der Bewältigung der damit verbundenen Herausforderungen auf ein etabliertes Netzwerk innovativer Partner zurückgreifen. Beispielsweise besteht im Rahmen des Open Bosch Programmes aktuell eine Kooperation mit den Start-Ups Edgeless Systems und Aircloak. Im Rahmen dieser Kooperation arbeiten Bosch Research und die Start-Ups gemeinsam an einem System zur Analyse von Werkstattdaten unter Wahrung von Privatsphäre und Geschäftsgeheimnissen.

Das Startup Edgeless Systems entwickelt auf Basis von Trusted Execution Environments eine skalierbare Lösung zum Schutz von Daten während deren Verarbeitung. Eine spezielle Vorrichtung moderner Prozessoren sorgt dabei dafür, dass die Daten selbst für Systemadministratoren nicht zugänglich sind. Das zweite Startup, Aircloak, entwickelt einen Filter, der vor eine Datenbank geschaltet werden kann und der sicherstellt, dass keine Informationen die Datenbank verlassen, welche Rückschlüsse auf die Datensubjekte erlauben würden. „Wir kombinieren beide Technologien und erreichen so ein einzigartiges Schutzlevel bei der Datenanalyse“, erklärt Sven Trieflinger von Bosch Research.

Um zukünftige Entwicklungen im Bereich der industriellen Anwendung der sicheren Mehrparteienberechnung genau verfolgen zu können und die anstehende Standardisierung im Sinne unserer Unternehmenswerte mitzugestalten, ist Bosch im Dezember 2020 der MPC Alliance beigetreten. Die MPC Alliance ist eine Gruppe von fast 40 Unternehmen mit der gemeinsamen Aufgabe, die Einführung der MPC-Technologie zu beschleunigen.

Zusammenfassung

Die Bosch-IoT-Grundsätze unterstreichen unsere Verpflichtung zu hohen ethischen Standards beim Umgang mit den Daten unserer Kunden. Datensouveränität ist ein Schlüsselinstrument, um dieser Verpflichtung gerecht zu werden und gleichzeitig innovative, datengetriebene Lösungen anzubieten, die in einer vernetzten Welt wettbewerbsfähig sind.

Ihr Kontakt zu unserem Experten

Dr. Sven Trieflinger